BLOG

2025.11.19

社内への影響が大きいランサムウェア攻撃【第13回 情報セキュリティブログ】

こんにちは

サンビット情報セキュリティ委員会の吉岡です。

11月に入り、つい先日までの猛暑から一転、木枯らしが吹き、気温の変化に体調を崩しやすい季節となりました。

今年に入り、ランサムウェア攻撃に関する大きなニュースを耳にすることが多くなったと感じています。大手飲料メーカーへの攻撃、事務用品の通信販売業社の受注・出荷業務への影響、ランサムウェア攻撃に起因する配送業務への影響と社会活動への甚大な影響が大きく印象に残っています。

【出典】トレンドマイクロ株式会社

「2025年 被害が相次ぐ最新ランサムウェア攻撃の傾向と対策」

被害拡大の要因として挙げられていたのが以下の事項です。

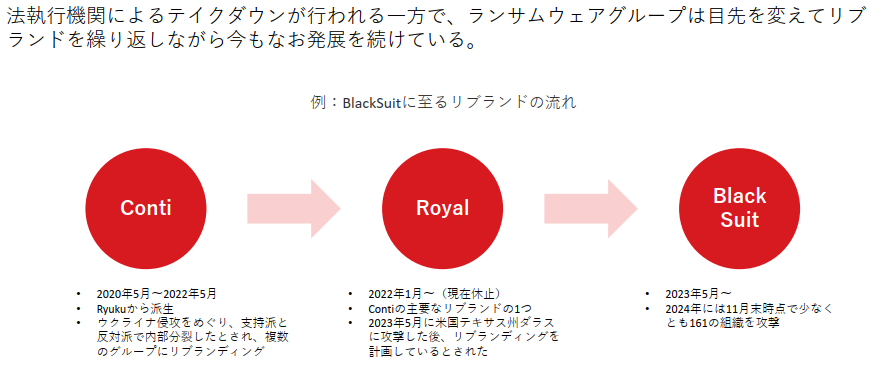

1.リブランドを繰り返すランサムウェア

2.現在のランサムウェア攻撃 =「Human-Operated」

ネットワークへの侵入

⇒メール経由に加え、VPN経由、RDP経由(脆弱性攻撃、認証突破)やクラウド経由(社内サーバのクラウド移行時の設定ミス)などによる直接侵入が顕著化

侵入後の内部活動

⇒管理者権限と認証情報の窃取、ADサーバの侵入とグループポリシーの悪用、ファイル共有やRDPを利用した横展開、セキュリティ製品の無効化/アンインストール

「Human-Operated」ランサムウェアの特徴

⇒内部活動の各段階で「一般のツールが悪用される」こと

3.ランサムウェアも「サービス化」

RaaS(Ransomware as a Service)ランサムウェア本体や身代金要求のためのインフラ全体をサービスとして他のサイバー犯罪者に提供する「ビジネスモデル」

4.侵入経路も「サービス化」

アクセス権販売(AaaS:Access as a Service)侵入した組織ネットワークへの「アクセス権」を他のサイバー犯罪者に販売・レンタルする「ビジネスモデル」

サンビットの取り組み

サイバー攻撃をする組織が「姿を変え進化」する一方で、最近では自動化されたボットによる攻撃から、対話型による侵入活動に攻撃手法が移りつつあるとされています。ランサムウェア本体から攻撃目的のインフラ全体をサービス化し、対話型攻撃で確立した侵入経路までもサービス化されています。

AI利用による偽情報の巧妙化も急速に進化している状況です。インターネット環境は私たちの仕事、生活において必要不可欠なインフラであり、利用しなくなることはありえません。

一つでも脆弱な環境を無くす対策として、社内掲示板上に脆弱性対応情報を発信しています。

日頃の業務においても不審なサイト、見覚えのないメール、怪しいメールには十分な注意と、周りへの呼びかけを継続して行いましょう。